NSM防御模型-基本方法

本文接着上一篇博文《深入理解NSM–基本概念》 ,在最后说到以漏洞为中心的网络安全防御终将是失败的。在建立现代NSM网络安全监控模型中,将采用Bejtlich的以威胁为中心的防御思想。

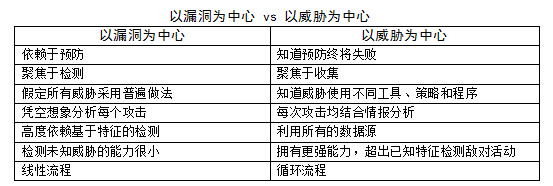

以漏洞为中心 vs 以威胁为中心

这里引用《Applied Network Security monitoring》一书中的经典解释:

考虑在一个曲棍球比赛中,你的大门是用砖墙还是用一个守门员去防守。最初,砖墙似乎是最好的选择。以漏洞为中心的人更青睐于使用砖墙。砖墙起初似乎很牢固,因为它阻碍了大部分的攻击,攻击者只有通过打破墙砖才能进球。然而随着时间推移,球的撞击会将某块砖打破,最终可能将整个砖块打穿。当然,你可以替换掉这个砖块,但是当你更换这块砖时,另一块可能又被敲松了。

以威胁为中心的人更喜欢让一个守门员去回击进攻。当然,对于守门员来说阻止所有进球是非常重要的。然而,偶尔的射门击穿了守门员的防护,守门员就会发现,对方射把球得低,从棍子下穿过。下一次遇到同样的射手,守门员将密切关注低球,并少了很多类似的进球。

关键的区别是,砖墙永远不会改变其策略,永远不会学习。而守门员,会学习特殊射手的习惯,在学习中获悉,适应,不断增强防守技能。

以漏洞为中心的防御和以威胁为为中心的防御均力求捍卫网络,但是方法很不一样,下面是两者之间的区别:

NSM检测的新模式

NSM(Network Security Monitoring)在网络安全防御模式上的发展借鉴了军队的防御思想。相关检测模式的可以参考《Information Operations》以及《Computer Network Defense(CND)》。在当今的NSM的特征体系中,体现了以下思想:

预防终将失败:最艰难的事实之一就是让防守方接受他们终将失败的事实。不管你的防御体系有多强,或者采取怎样的主动防御措施,攻击者都会找到办法进入到你的网络中。所谓道高一尺,魔高一丈。漏洞永远存在,无论是基于软件的,还是基于人的,这是事实。

专注于收集:以前的方式是将可用的数据全部都收集起来,并集中存储。然而这些数据并没有提供任何实际的价值,增加的管理成本,而且检测工具无法使用这些数据。为了实施任何类型的检测或分析,你必须要有对数据的解析能力。而收集是NSM的第一步,也是核心的一个步骤。

循环流程:在旧模式下,安全团队接收到报警,验证报警,进行必要响应,最后完成事件闭环,而这是一个线性的过程。这种流程将一个个安全事件独立成单个事件,而这对于APT攻击根本无法防御。所以NSM提出了循环流程的防御周期。它 将收集、检测和入侵响应构成一个循环。这样,收集反馈于检测,检测反馈于分析,分析最后反馈到收集。随着时间的推移,逐渐建立起威胁情报体系,更好地服务与网络防御。

以威胁为中心的防御:上面所有的NSM防御思想实际上已经引向了以威胁为中心的防御 观念。以漏洞为中心的防御侧重于“low”,而已威胁为中心的防御重点在于“who”和“why”。所以在构建防御体系时,你必须问自己谁会你的网络感兴趣,以及他们为什么要使用这样的行动来进行攻击。这种防御要求收集和分析攻击者的技术和意图,已形成对应的威胁情报。

NSM周期:收集、检测和分析

NSM周期定义为三个不同阶段:收集,检测和分析。下面结合《Applied Network Security monitoring》分享这三个内容。

收 集

NSM的开始便是收集,收集阶段结合硬软件方案,为NSM检测与分析 生成、组织和存储数据。收集是整个周期最重要的部分,因为在这个阶段的举措将塑造一个组织执行有效检测和分析能力。NSM的数据收集包括:完整内容数据、会话数据、统计数据、包字符串数据和报警数据。根据组织的需要、网络架构和可利用的资源,这些数据将用于专门的检测、专门分析。当然,宏观上讲,收集阶段还有其他任务,如:

定义组织中存在的最高风险是在哪里;

识别组织目标的威胁;

确定相关数据源;

从数据源里提炼要收集的部分;

配置SPAN端口收集Packet数据。

检 测

检测是通过对收集到的数据进行检查,并根据观察到的异常事件和数据生成告警的过程。这里通常是某种形式的签名、异常等,或基于统计的检测完成。最终生成告警数据。

检测方法一般是通过一些软件完成。就网络入侵检测系统(NIDS)来看,有Snort IDS和Bro IDS;从主机入侵检测系统(HIDS)来看,有著名的OSSE、AIDS和McAfee HIPS。也有些安全信息管理软件会结合基于网络的和基于主机的数据,实现关联事件的检测机制。但有些时候,还需要人工分析数据源产生告警,尤其是在追溯历史数据进行分析的情况下。

分 析

分析是NSM的最后阶段,这是对告警数据的调查阶段。这往往会涉及其他数据源的调查取证,如数据包分析,网络取证,主机取证,恶意软件分析等,所以这也是最耗时的一个阶段。分析的过程很可能会升级为一个重大的安全事故,并展开必要的事故响应。在NSM周期的闭环,要从检测和分析中发现所有异常,总结经验,并进一步完善收集策略,以构建高效可靠的NSM防御体系。