-

正则表达式应用

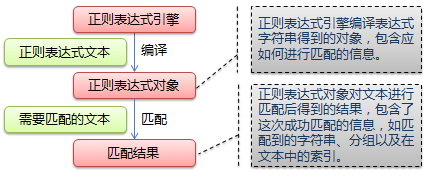

1. 正则表达式基础 正则表达式(RE)为高级文本模式匹配,以及搜索-替代等功能提供了基础。它使用单个字符串来描述、匹配一系列符合某个句法规则的字符串。在很多文本编辑器里,正则表达式通常被用来检索、替换那些符合某个模式的文本。 正则表达式可以用来: (1)验证字符串是否符合指定特征,比如验证是否 ...

阅读全文-

SQL注入之攻击篇

在上一篇博文《SQL注入之入门篇》 中讲解了SQL注入的基本原理,其本质问题是违反了安全设计的原则–“数据与代码分离”。在这篇博文中将向大家介绍有关于SQL注入攻击中的常用方式。 1. 库、表、字段名猜解 SQL注入可以猜解出数据库的版本信息,比如下面的Payload可以猜解MySQL数据库的相关版本信息: https://www.s0 ...

-

SQL注入之入门篇

一、理解SQL注入 SQL注入是一种将SQL代码插入或添加到应用(用户)的输入参数中的攻击,之后再将这些参数传递给后台的SQL数据库加以解析执行。简而言之,就是把用户输入的数据当做代码执行。注入的两个条件是: 第一,用户能够控制输入; 第二,程序要执行的代码拼接了用户输入的数据。 下面是一个SQL注入的典型例子: ...

-

MySQL学习笔记(三)

这里讲解MySQL中数据的插入、更新与删除操作。

1.

-

MySQL学习笔记(二)

在MySQL学习笔记(二)中讲了MySQL的基础知识,现在说说MySQL的核心的部分,查询:SELECT语句。 1. 查询所有字段: SELECT * FROM ; 2. 查询指定字段: SELECT FROM ; 3. 指定记录查询: SELECT FROM WHERE ; WHERE条件判断符有以下这些: =,、!=,,BETWEEN 4. 带IN关键词的查询,就是在查询条件中使用IN关键 ...

-

MySQL学习笔记(一)

初学MySQL,感觉SQL语句还是有点多,在此做一些MySQL的基础笔记,以防忘记。 1. 连接数据库: mysql -h hostname -u username -p 默认情况下是连接本地的数据库,所以上面可以简写为:mysql -u root -p 2. 显示数据库:SHOW DATABASES; 3. 创建数据库:CREATE DATABASE db1; 4. 删除数据库:DROP DATABASE db1; 5 ...

-

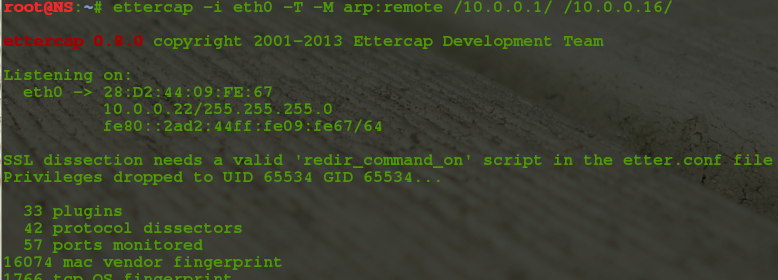

中间人攻击之ettercap嗅探

中间人攻击: 中间人攻击(Man-in-the-MiddleAttack,简称“MITM攻击”)是一种“间接”的入侵攻击,这种攻击模式是通过各种技术手段将受入侵者控制的一台计算机虚拟放置在网络连接中的两台通信计算机之间,这台计算机就称为“中间人”。 Ettercap简介: Ettercap is a comprehensive suite for man in the middle ...

-

那年的情书

手上青春还剩多少 思念还有多少煎熬

偶尔惊见用过的梳子 留下了时光的线条

你的世界但愿都好 当我想起你的微笑

无意重读那年的情书 时光悠悠青春渐老-

相 信

我相信 爱的本质一如 生命的单纯与温柔 我相信 所有的 光与影的反射与相投 我相信 满树的花朵 只源于冰雪中的一粒种子 我相信 三百诗篇 反复诉说着的 也就只是 年少时没能说出的 那一个字 我相信 上苍的一切安排 我也相信 如果你愿与我 一起去追溯 在那遥远而谦卑的源头之上 我们终于会互 ...

-

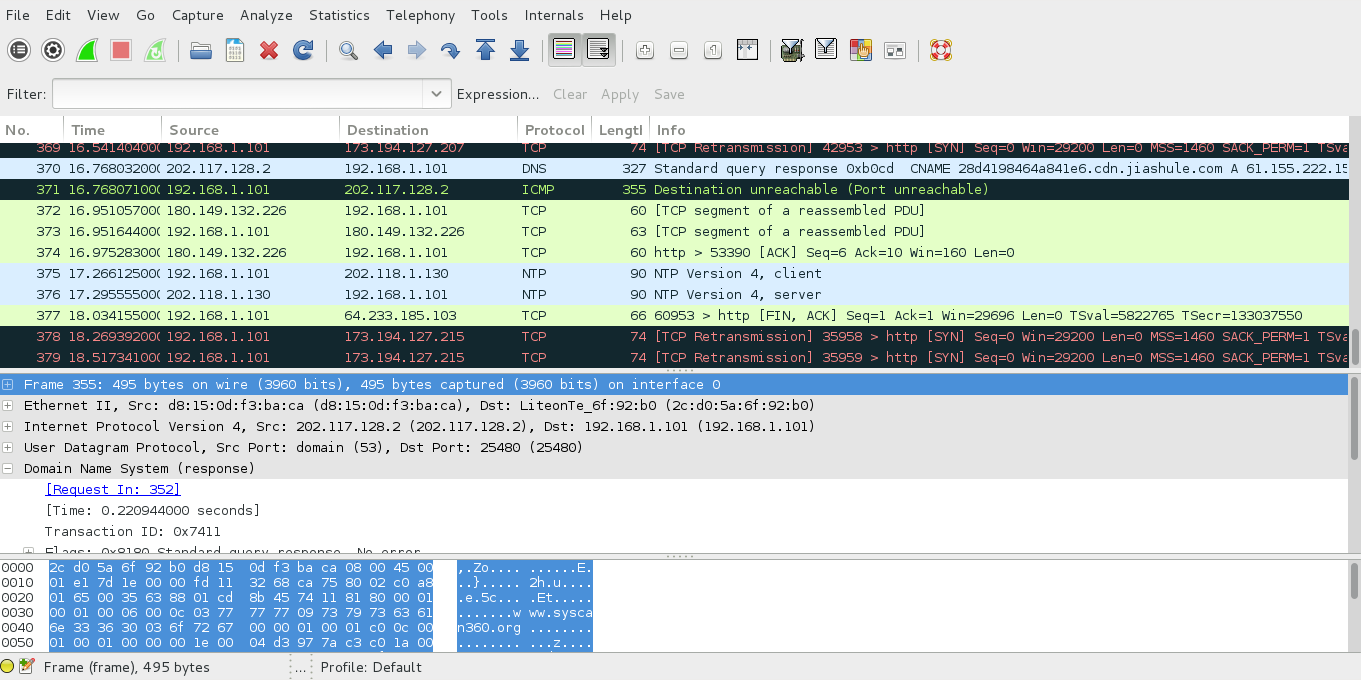

Wireshark数据包分析(一)——使用入门

Wireshark简介: Wireshark是一款最流行和强大的开源数据包抓包与分析工具,没有之一。在SecTools安全社区里颇受欢迎,曾一度超越Metasploit、Nessus、Aircrack-ng等强悍工具。该软件在网络安全与取证分析中起到了很大作用,作为一款网络数据嗅探与协议分析器,已经成为网络运行管理、网络故障诊断、网络应用开发与调试 ...

-

Wireshark数据包分析(二)——高级过滤语法

过滤器: 过滤器算是高级的设置了,它可以按照设置的要求来捕获数据包,功能十分强大好用。Wireshark提供了两种数据包的过滤规则: 捕获过滤:在数据包捕获时,按指定要求捕获相关数据包。 显示捕获:Wireshark会捕获所有是数据包流量,可以按照设置条件来显示相关的数据包。 (1)捕获过滤 当处理的数据包较大或者需 ...

-

-

-

-

-

-

-

-

-

-