云计算安全到底是什么?

本文系笔者的老板云舒在公司内部的一次关于《云计算平台安全科普》的技术分享。结合笔者自己对云计算网络安全的的理解以及查阅相关资料的补充,现简单概括并梳理成文。限于云安全范围较广,本文仅讨论云平台底层技术的网络安全问题。更多其他方面的可以继续关注笔者的后期文章。

一、两种最基本的云计算

二、弹性计算的特点

业务规模可以随时自动化收缩(API可以操作一切配置)

VM可实时迁移,用户可自定义跨区域网络结构(大二层网络)

VM共享硬件资源

用户共享网络资源

Note:广义上讲,云计算分为三大块:云计算,云存储,云网络。云端计算,主要体现在它的并行化和可弹性伸缩;云存储目前发展的技术也比较成熟,如Google的GFS,Hadoop的HDFS等,面向用户端的产品也比较多,如百度云等;云网络,主要讲的是在当今虚拟化(XEN、KVM、VMware)环境下的网络架构,当然如今流行的docker、k8s的容器云的网络理论上也属于云网络的范畴。

三、云计算安全相比传统安全的特点

(1)多租户

云为更多的个人或者组织服务,多租户的方式,对云的安全提出了新的挑战;

(2)数据在云端

云用户的数据以前存放在本地,现在放到云端,如何保证用户的数据安全,也有了新的挑战;

(3)虚拟化层的安全

云基于虚拟化技术,虚拟化层的漏洞,会严重影响云的安全,比如之前暴露的虚拟机逃逸,虚拟机内存泄漏等安全漏洞。

(4)云环境变化频率高

云的特点就是弹性灵活,云的规模,用户数,网络,都在不断变化,即使用户自己的应用,也在不断的变化,对安全方面提出了新的挑战。

(5)云在法律和合规性方面,面临挑战

比如数据不能在境外存放,甚至像金融行业,有明确的要求,数据必须存放在本地。

四、云安全面临的挑战

利用镜像挂载、克隆等虚拟化技术盗取云主机内部数据;

盗取客户残留数据:被删除的卷,被删除的对象存储数据等;

盗取传输过程中的数据,尤其是未加密的传输。

相互攻击;

虚拟机逃逸;

VM流量不可监控;

广播报以及其他恶意报文。

Web漏洞、Sql注入、DDos攻击,这和传统安全查不多,不过由于云规模大,造成的危害也更大;

云厂商可用性问题:数据中心停电,网络问题、数据误删等各位问题。

五、解决攻击:隔离

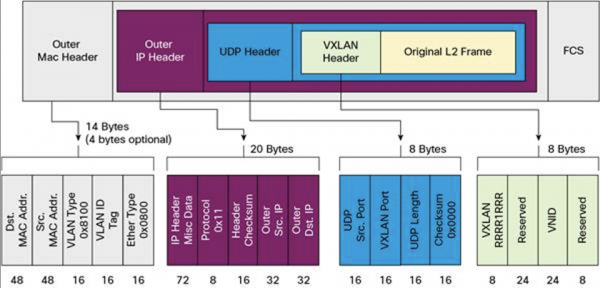

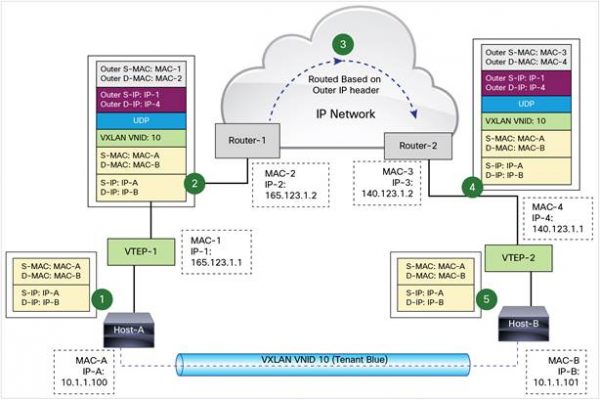

七、VXLAN的效果

八、相互攻击问题-过滤

(1)伪造报文过滤:ETH、ARP、IP

(2)限制特殊报文速率:ARP、SYN、UDP、ICMP

(3)实施点:分布式防火墙

九、流量不可监控的问题

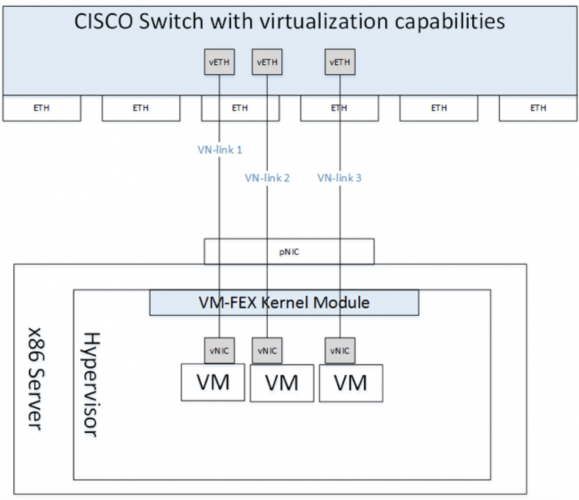

9.1 思科方案

VN-LINK技术将虚拟化网络模拟成传统网络;

网络设备上解决问题,划分SA和NETOPS

9.2 其他方案

分布式虚拟交换机

宿主机上解决问题,SA、NETOPS不分家

9.3 VNLINK数据图

cisco VN-Link提供了实时、协调的网络和安全服务配置,以VM为中心的管理模式,使服务器管理员能快速进行网络设计、配置、VLAN创建、应用安全、监控和故障排除等工作,减少虚拟环境中的意外错误配置、网络环创建、安全漏洞和问题解决缓慢等风险。

9.4 VNLINK网络架构

Cisco Nexus 1000V交换机采用Cisco NX-OS软件,其设计旨在取代配备VMware ESX的基本交换机。 Cisco Nexus 1000V提供了一个与VMware ESX内核紧密耦合的、丰富的VM管理特性集。Cisco Nexus 1000V 适用于 1-Gbps 和 10-Gbps 架构,并且需与现有网络基础设施集成。

十、广播包抑制

(1)Response Cache

(2)Response Proxy

(3)PPS Limit

(4)实施点:分布式防火墙;VXLAN、VTEP

十一、虚拟机逃逸

(1)组团队研究,挖漏洞;

(2)跟进官方漏洞;

(3)宿主机部署HIDS

参考资料:

云计算安全有哪些可以研究的?:https://www.zhihu.com/question/28832666

VXLAN 技术解析-(1)VXLAN简述:https://blog.51cto.com/c2014/1829179